某黑客曾在备忘录中抱怨「无法理解工作要求,不知该做什么」,对应的解决方案是「用心投入,加倍努力」……

撰文:ZachXBT

编译:Azuma,星球日报

编者按:朝鲜黑客一直是加密货币市场的一大威胁。往年,受害者及业内安全工作者只能通过每期相关的安全事件逆向去推测朝鲜黑客的行为模式,而昨日,知名链上侦探 ZachXBT 在最新推文中引用了某位白帽黑客反向黑掉朝鲜黑客的调查分析,首次以主动视角揭露了朝鲜黑客的「工作」方法,或对业界项目进行事前安全布防有着一定的积极意义。

以下为 ZachXBT 全文内容,由 Odaily 星球日报编译。

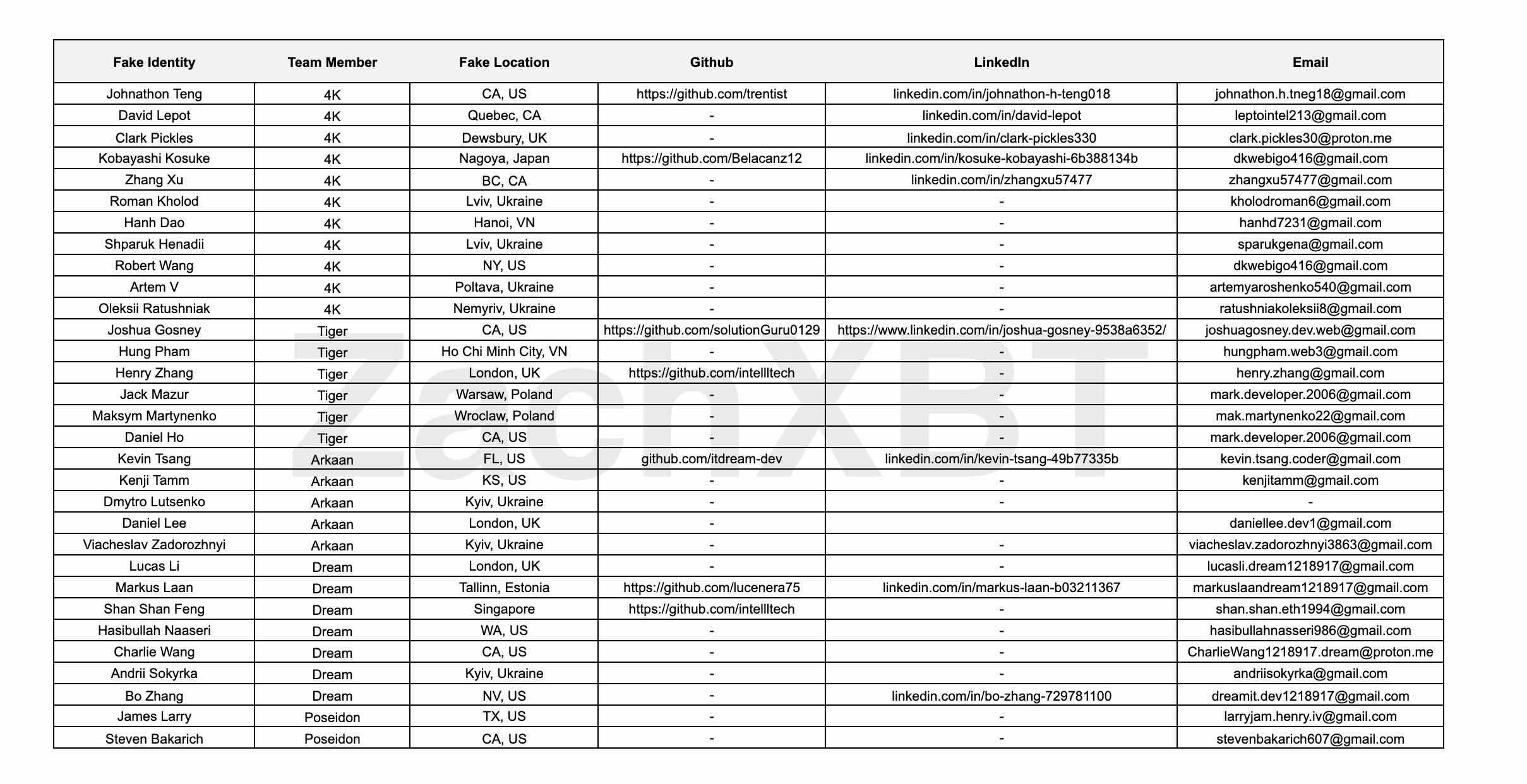

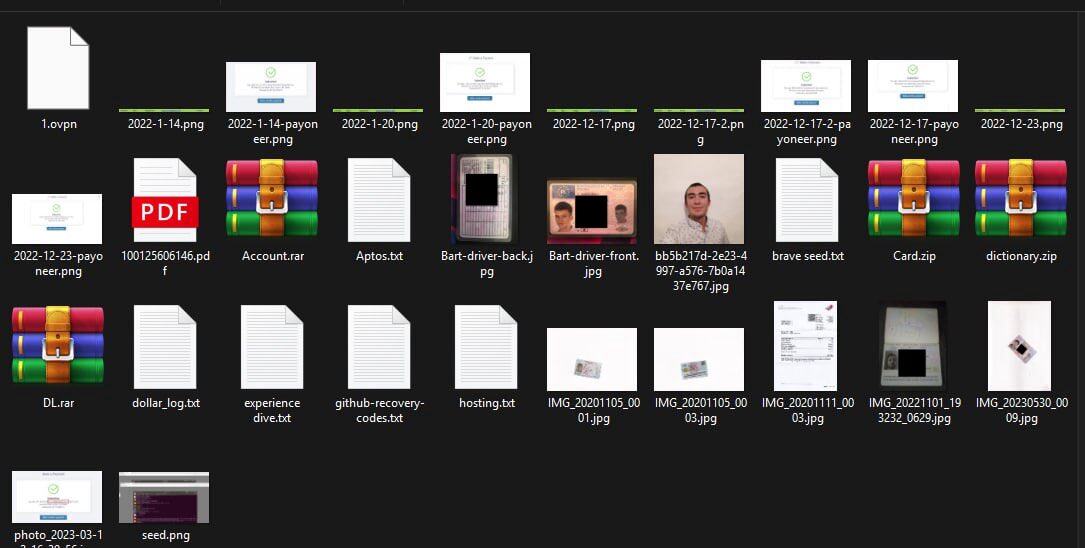

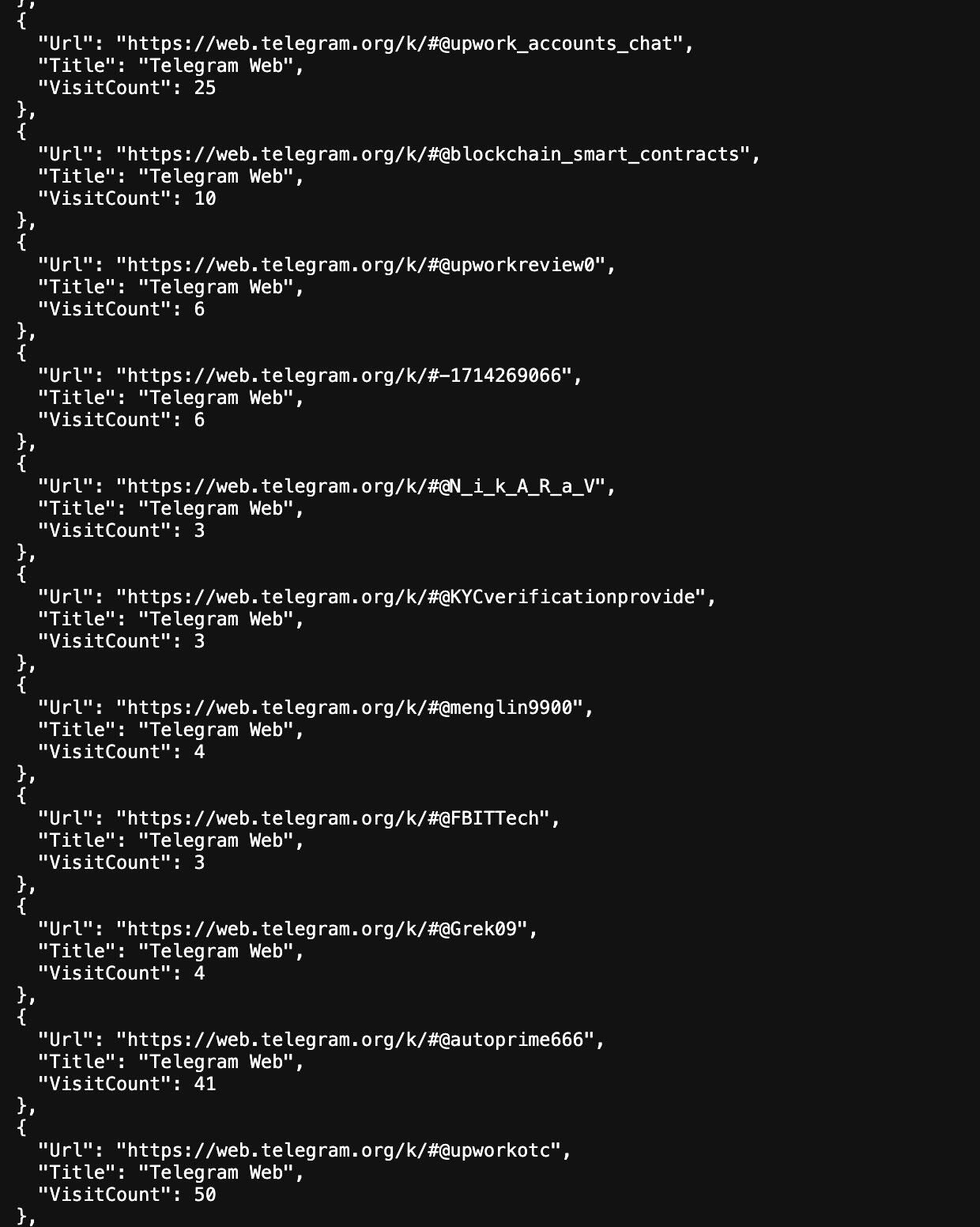

某个不愿透露姓名的匿名黑客近期入侵了某个朝鲜 IT 工作者的设备,由此曝光了一个五人技术团队如何操纵 30 多个伪造身份进行活动的内幕。该团队不仅持有政府签发的虚假身份证件,还通过购买 Upwork/LinkedIn 账号渗透着各类开发项目。

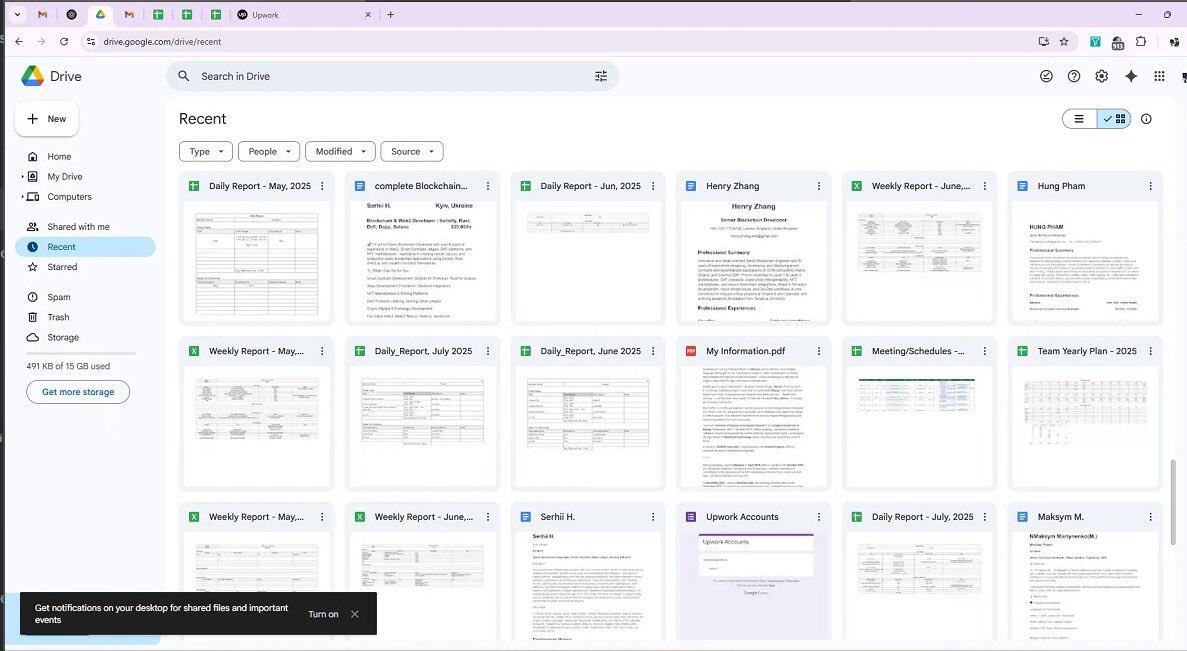

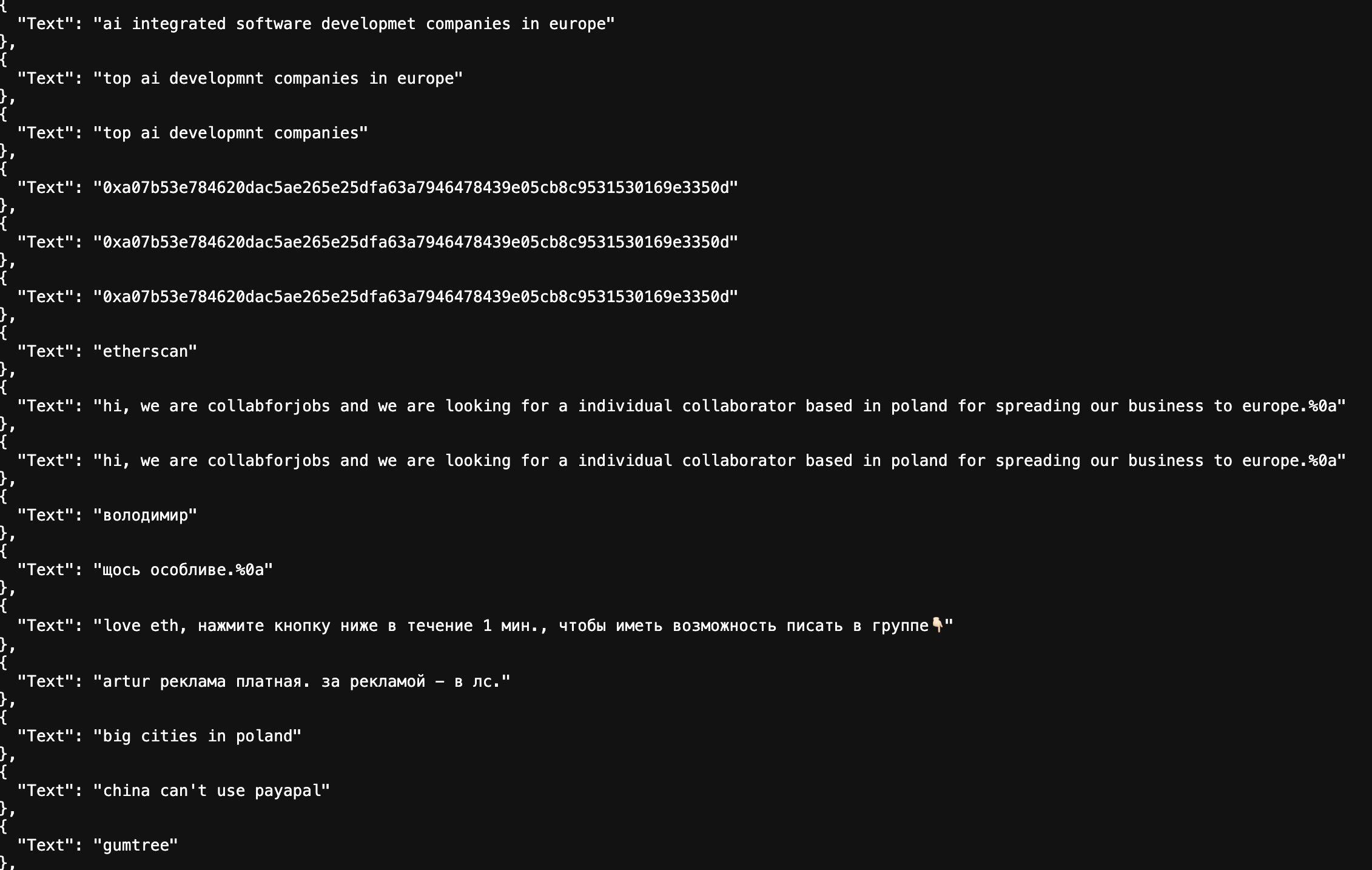

调查人员获取了其 Google 云端硬盘数据、Chrome 浏览器配置文件及设备截图。数据显示,该团队高度依赖 Google 系列工具协调工作日程、任务分配及预算管理,所有沟通均使用英文。

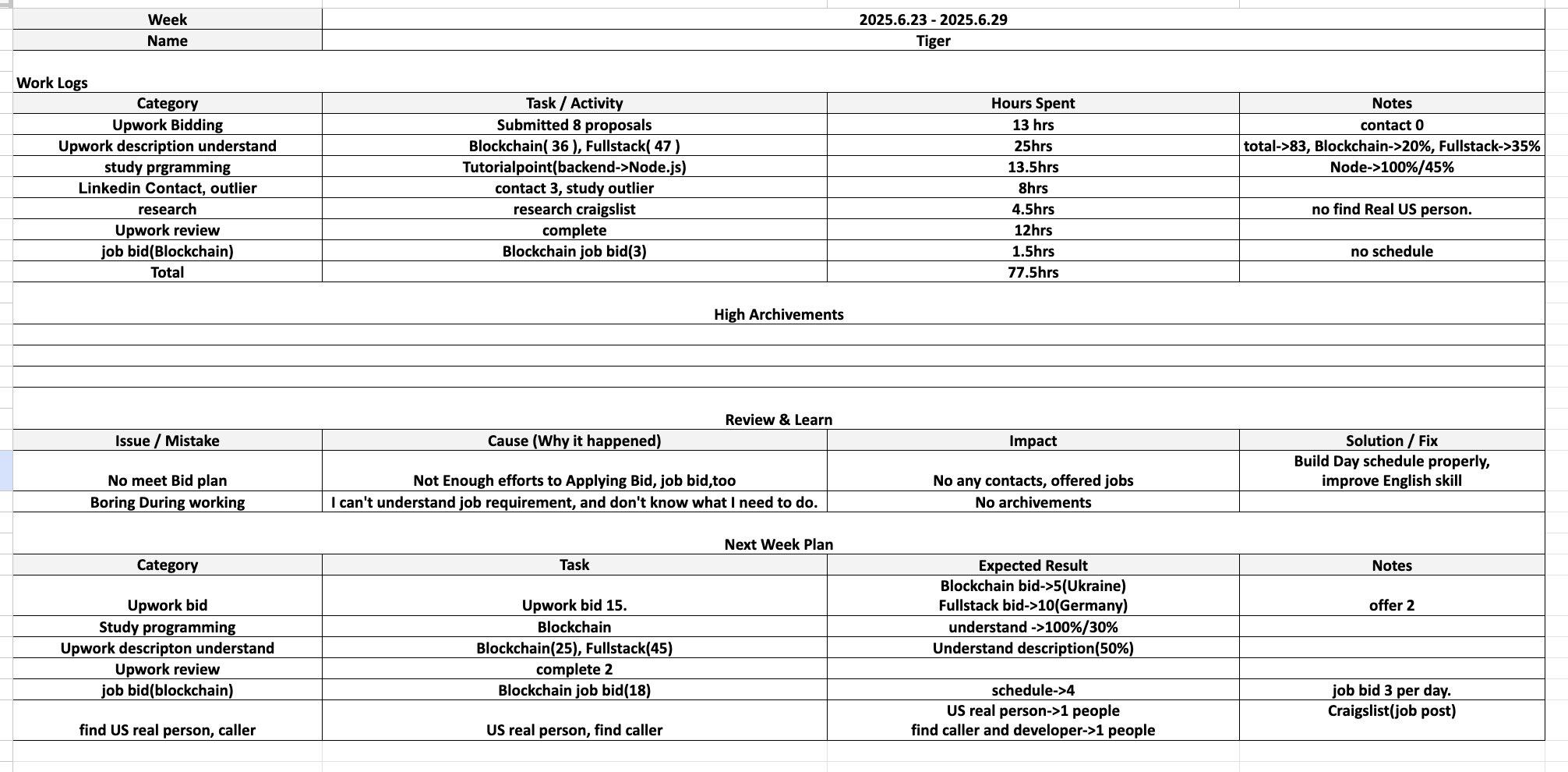

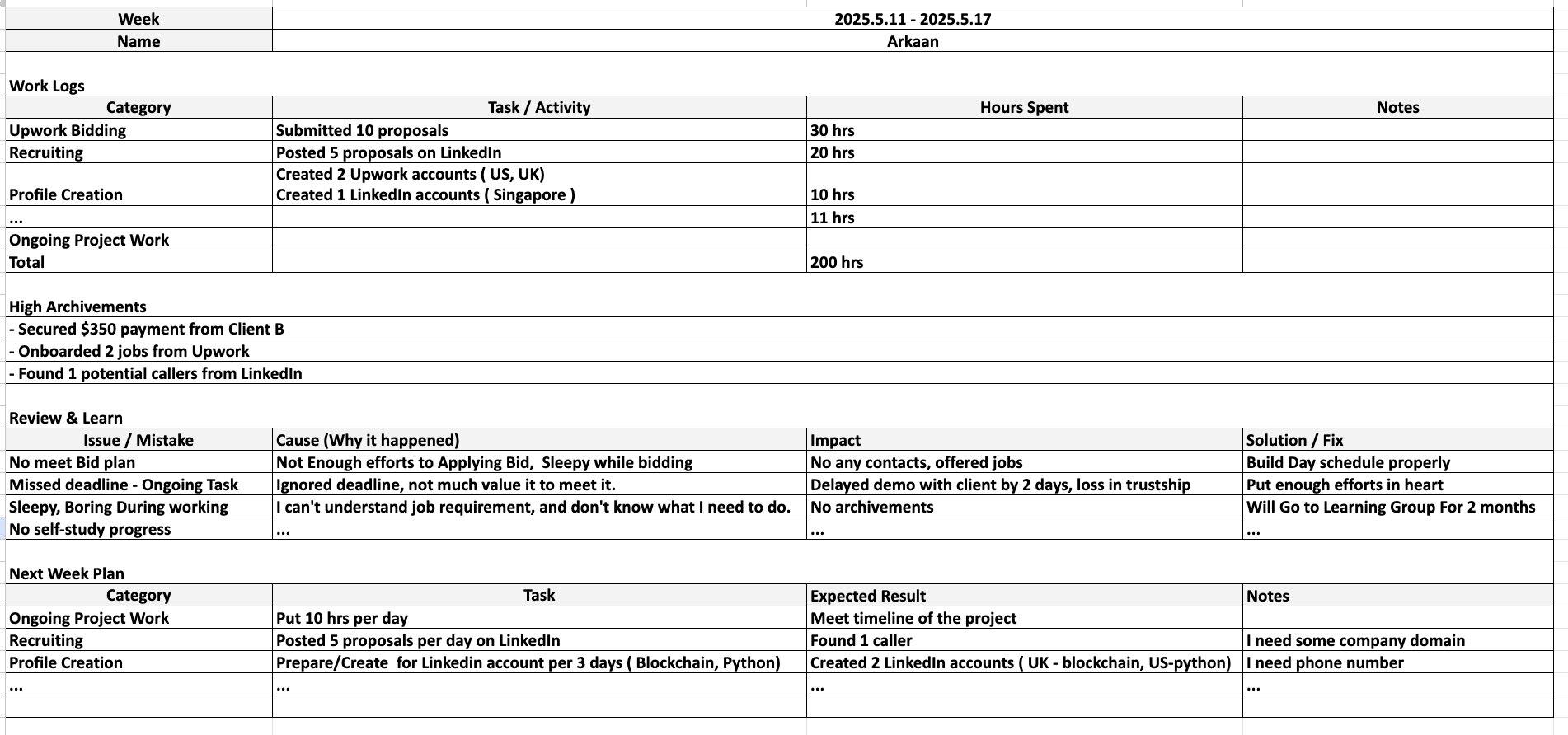

2025 年内的一份周报文件揭露了该黑客团队的工作模式以及期间遇到的困难,例如有成员曾抱怨「无法理解工作要求,不知道该做什么」,对应的解决方案栏中竟填写着「用心投入,加倍努力」……

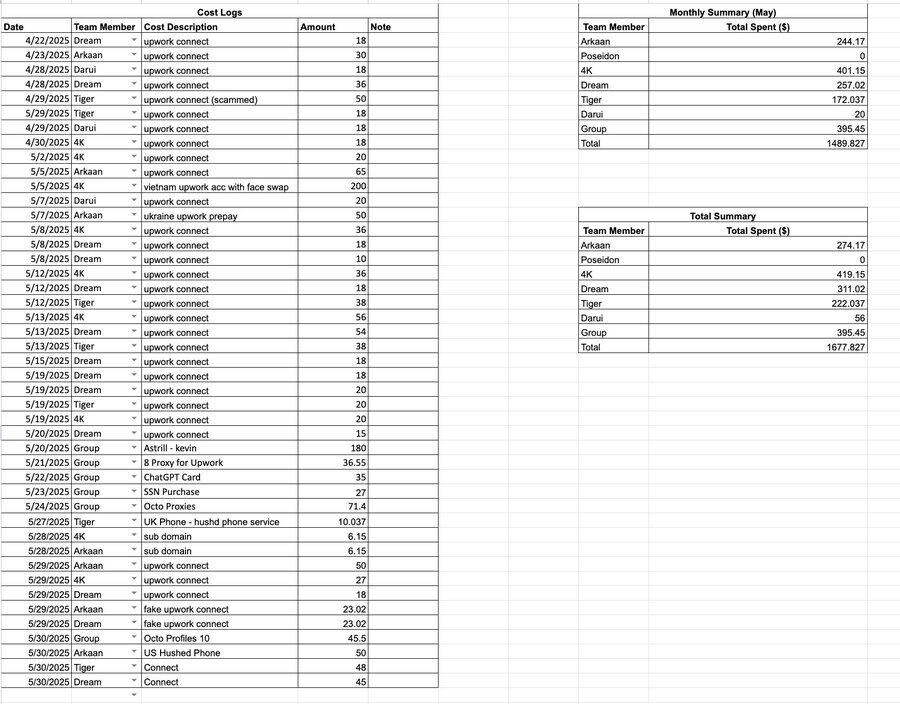

支出明细记录则显示,他们的支出项包括社会安全号码(SSN)购买,Upwork、LinkedIn 账号交易、电话号码租用、AI 服务订阅、电脑租赁及 VPN / 代理服务采购等等。

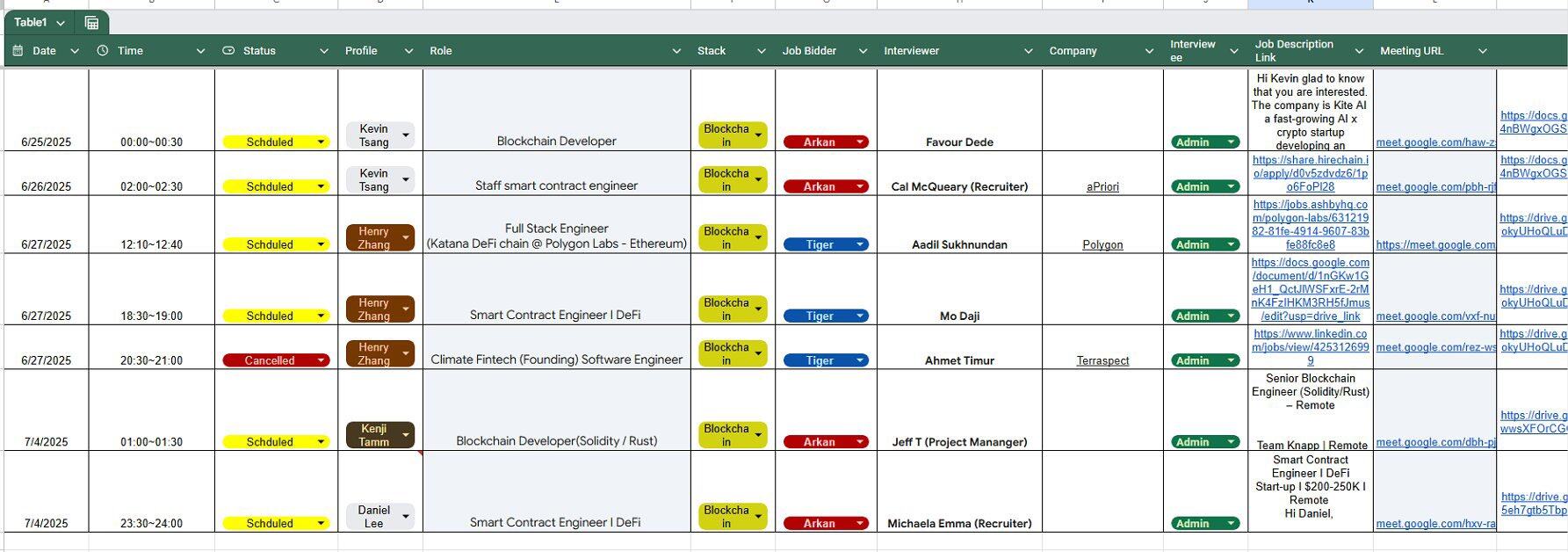

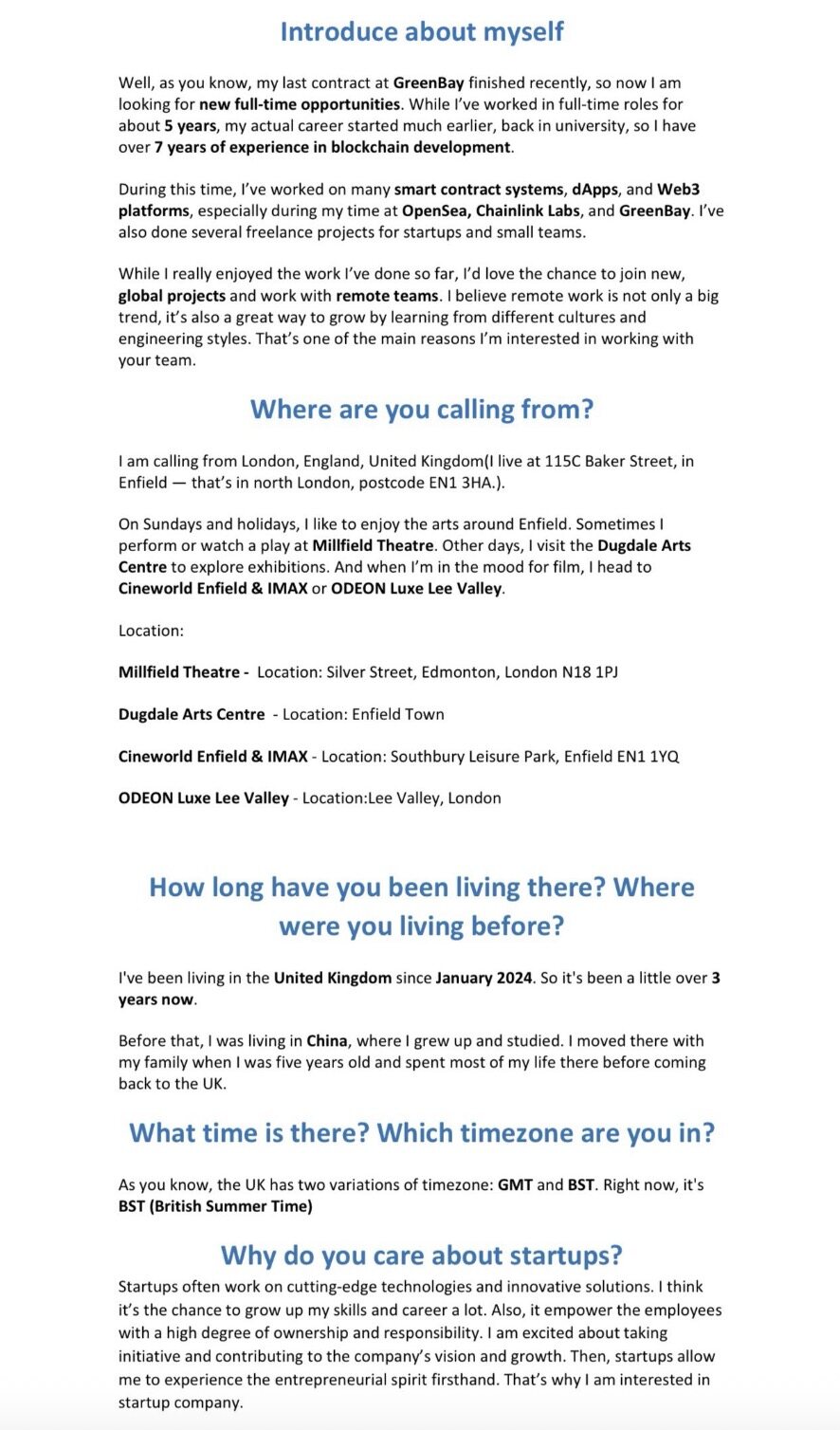

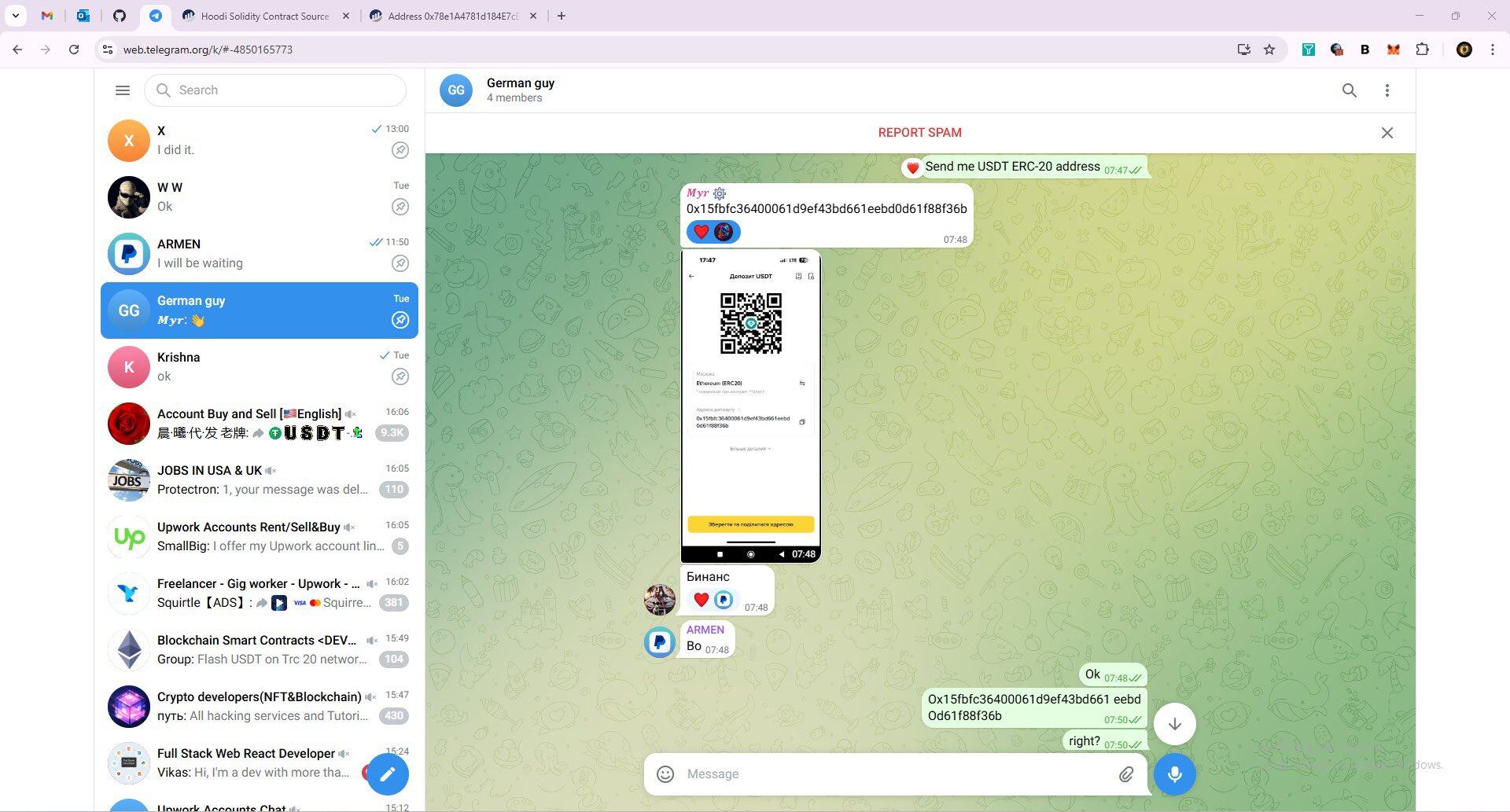

其中一份电子表格详细记录了以虚假身份「Henry Zhang」参加会议的时间安排及话术脚本。操作流程显示,这些朝鲜 IT 工作者会先购置 Upwork 和 LinkedIn 账号,租用电脑设备,随后通过 AnyDesk 远程控制工具完成外包工作。

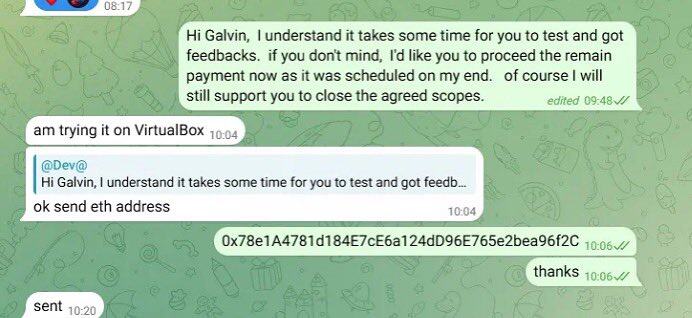

他们用于收发款项的其中一个钱包地址为:

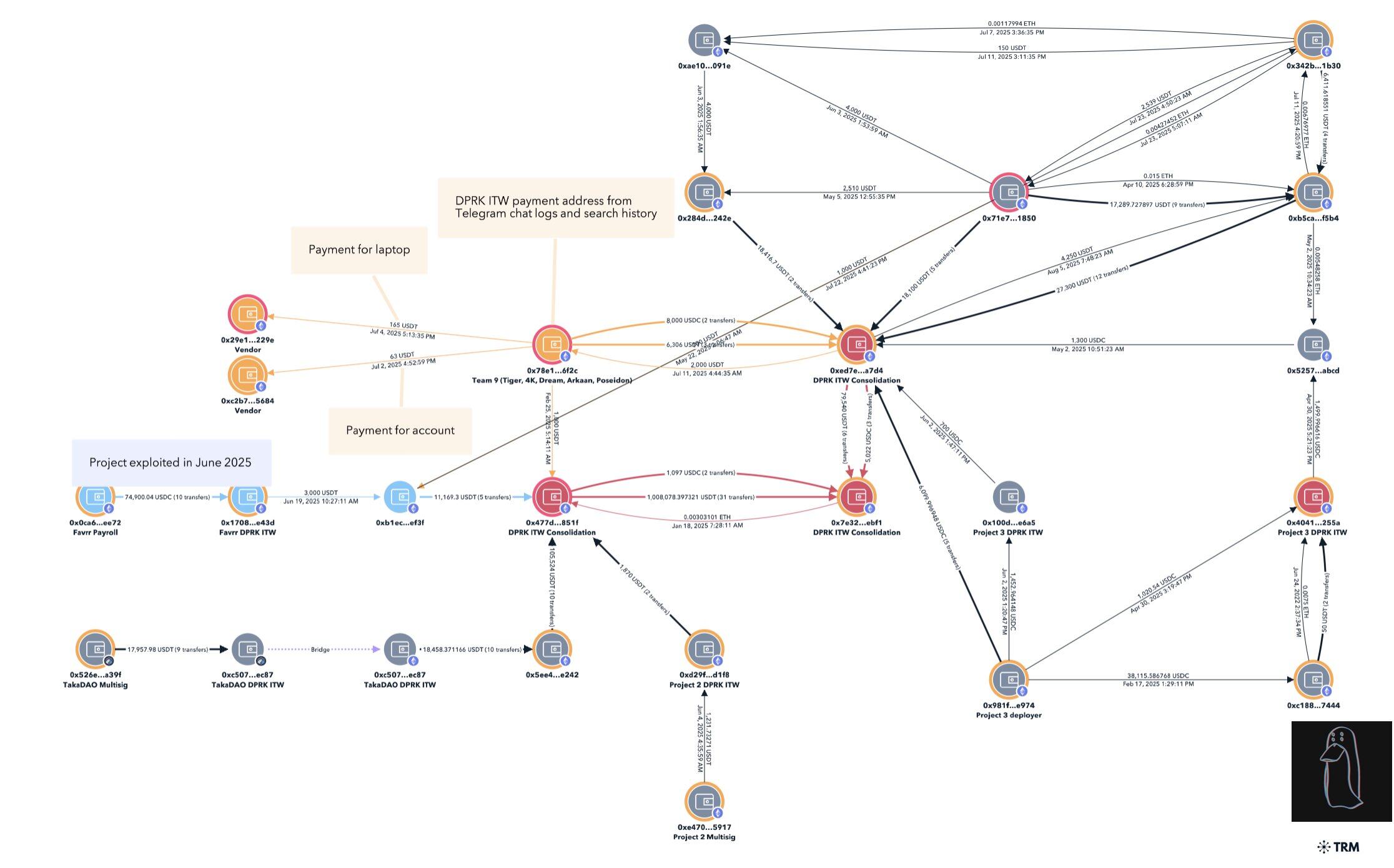

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

该地址与 2025 年 6 月发生的 68 万美元 Favrr 协议攻击事件存在密切链上关联,事后证实其 CTO 及其他开发人员均为持伪造证件的朝鲜 IT 工作者。通过该地址还识别出其他渗透项目的朝鲜 IT 人员。

该团队的搜索记录和浏览器历史中还发现以下关键证据。

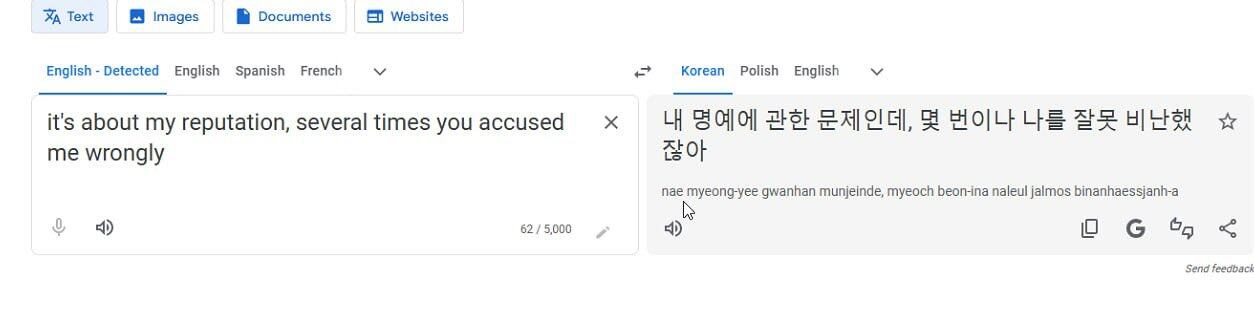

可能有人会问「如何确认他们来自朝鲜」?除了上面详述的所有欺诈性文件之外,他们的搜索历史还显示他们频繁使用谷歌翻译,并使用俄罗斯 IP 翻译成韩语。

就当前而言,企业在防范朝鲜 IT 工作者的主要挑战集中在以下方面:

- 系统性协作缺失:平台服务商与私营企业之间缺乏有效的信息共享与合作机制;

- 雇佣方失察:用人团队在收到风险警示后往往表现出防御性态度,甚至拒绝配合调查;

- 数量优势冲击:虽然其技术手段并不复杂,但凭借庞大的求职者基数持续渗透全球就业市场;

- 资金转换渠道:Payoneer 等支付平台被频繁用于将开发工作所得法币收入兑换为加密货币;

我已经多次介绍过需要注意的指标,感兴趣的可以翻阅我的历史推文,在此就不再重复赘述了。

【免责声明】市场有风险,投资需谨慎。本文不构成投资建议,用户应考虑本文中的任何意见、观点或结论是否符合其特定状况。据此投资,责任自负。